U.E. Projets avancés

en réseaux - advanced networking projects

RSX 218

Anciennement RSX207 au

Cnam Paris et certains centres régionaux du Cnam

modalités 2025/2026: l'UE RSX 218 est en modalité

hybride au Cnam Paris. Deux séances de regroupement

en présentiel à Paris sont le 5 février 2026 et le 5 mars 2026. Si vous afférez

à un centre régional, vous pouvez demander l'inscription par dérogation à votre

centre. Des aménagements pour un suivi 100% distanciel sont possibles au cas

par cas.

Responsable d'UE : Stefano Secci

(stefano.secci@lecnam.net)

L'objectif de l'U.E. RSX 218 est de mener des projets avancés en

réseau, en montant en compétence sur des technologies qui soit ont été

récemment adoptées dans les architectures de réseau-système (réseau

d’entreprise, d’opérateur, de data-center, personnel

ou déployables), soit sont dans un état de

pré-production au niveau industriel (TRL 1-6).

Les projets proposés consistent principalement en la conception

et l'expérimentation d'une application logicielle de réseau, d'émulation d'une

configuration de réseau avancée et réaliste, de mise en place d'une plateforme

réseau d'évaluation ou de test, généralement dans le cadre d'une activité

d'enseignement, de recherche ou de développement plus importante. Ils sont

l'occasion pour les participants d'acquérir une expérience de travail en

équipe, de gestion de projets, de rédaction de rapports et d'exposé oral, et de

monter en compétence sur des technologies d’avenir.

L'U.E. RSX218

est créditée de 6 ECTS, ce qui correspond à 150h d'investissement personnel par

elève (temps en salle et travail personnel). Certains

projets peuvent nécessiter un travail collaboratif (en binôme ou trinôme) sur

un peu plus de 4 mois. Les projets peuvent aussi être individuels.

Chaque projet est encadré par un responsable et l'évaluation des

participants est réalisée de manière individuelle par un jury.

Les participants peuvent se constituer en groupes et contacter

directement le responsable d'UE et le tuteur des projets qui les intéressent

(voir procédure d'expression des voeux ci-dessous),

en indiquant toutes les UE RSX et SMB déjà effectués par chacun. Le choix d'attribution du projet est à

la discrétion de l'équipe pédagogique. Les projets ne peuvent

pas être dupliqués.

Sujets traités :

Les projets peuvent porter sur les sujets suivants :

- Virtualisation

et réseaux logiciels : protocoles et architectures NFV (Network Functions Virtualisation), Cloud IaaS

(Infrastructure as a Service), SDN (Software Defined Networking), leur orchestration, et

plateformes.

- IoT (Internet of Things) et systèmes embarqués, protocoles, systèmes,

orchestration, et leur integration aux réseaux

et au cloud.

- Sécurité

des réseaux : protocoles, détection d’anomalies, émulation

d’attaques, évaluation de solutions de mitigation contre les attaques.

- Réseaux

sans fils et mobiles : WiFi et ses

évolutions, réseaux cellulaires, réseaux de capteurs et protocoles.

Livrables :

Les livrables des projets sont un rapport de retour d'expérience

(voir format ci-dessous) et une vidéo de demonstration.

De plus, les résultats de certains projets (souvent les projets en sécurité)

peuvent aboutir à des publications d'articles (voir la section bibliographie de

l'UE au fond de la page).

Pré-réquis :

RSX 101 pour tous les projets.

RSX 102 ou RSX 103.

RSX 112 pour les projets en sécurité des réseaux.

RSX 116 pour les projets en réseaux sans fils et mobiles.

RSX 217 pour les projets en virtualisation et réseaux logiciels.

Note sur les filières en réseaux au Cnam: pdf

ppt

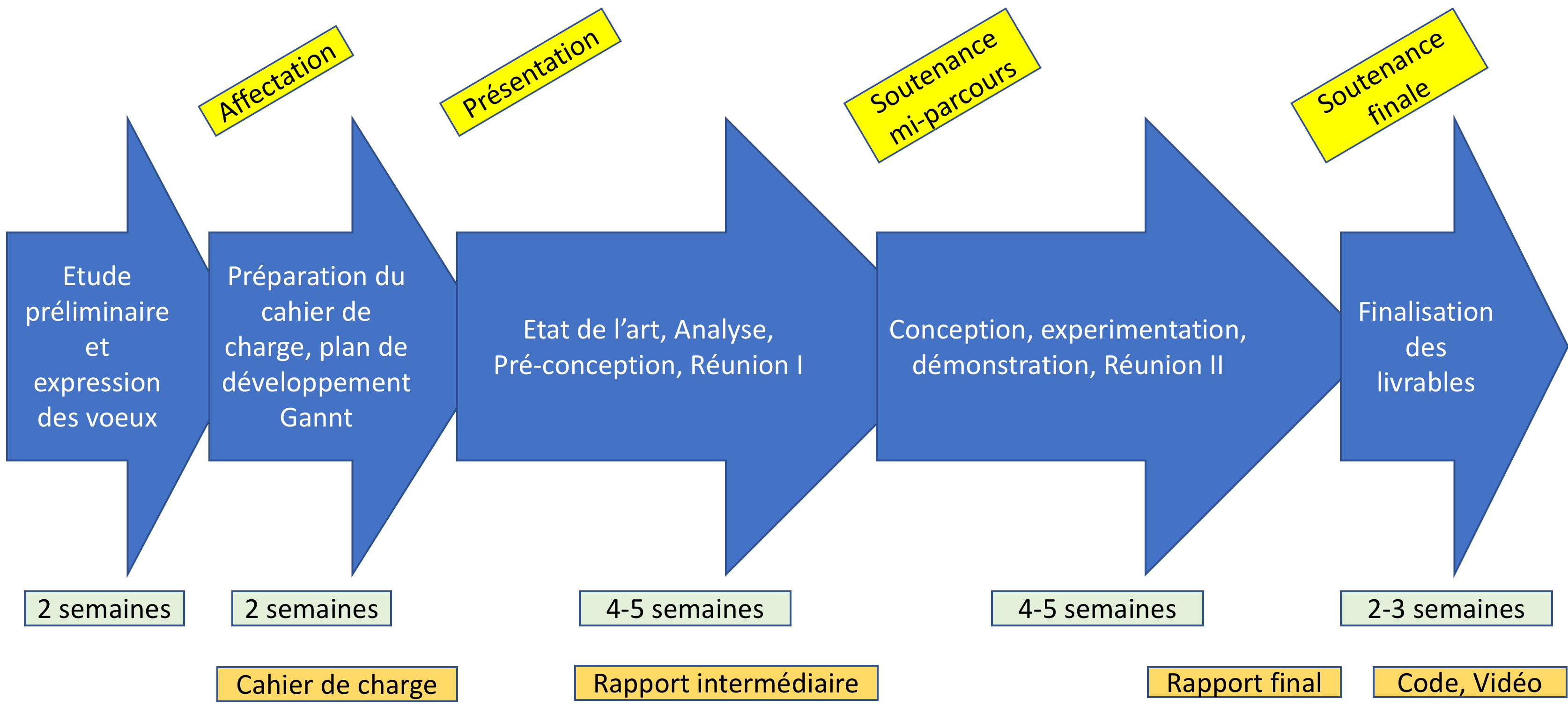

Calendrier 2025 :

· 6 février : séance "bien démarrer, introduction,

présentation des projets, tour de table.

·

13 février : étude des

sujets, travail en groupe supervisé, tour de table;

o avant le 18 février soir : expression des

voeux avec liste des projets

A envoyer par email au responsable d'UE avec objet "[RSX218] voeux" et dans le message:

1er voeux: Projet #K

2ème voeux: Projet#X

3ème voeux: Projet #Y

4ème voeux: Projet #W

5ème voeux: Projet #Z

Participants:

NOM prénom 1

NOM prénom 2

NOM prénom 3

Les affectations seront faites le 19

février.

- 20

février : travail en groupe supervisé pour finalisation du cahier de

charge et préparation du plan de developpement,

répartition des taches et Gannt

- avant le 27 février : rémise dans le moodle du

cahier de charge. Suivez les consignes dans le template

ci-dessous.

- 6

mars: présentation du cahier de charge (vérifié

par votre tuteur), plan de développement et Gannt

(avant vérification par votre tuteur) pour chaque projet.

10' de présentation par projet (divisés équitablement entre les participants) suivie de questions. - 13,

20, 27 mars : séances de travail supervisé

réunion avec le tuteur pour bien délimiter l’analyse.

- Avant

le 30 mars : rémise du rapport intermédiaire

au responsable d'UE.

Le rapport intérmédiaire est structuré comme indiqué dans le template au fond de cette page.

- 3

avril, 10 avril et 17 avril : soutenances

à mi-parcours (examen oral à mi-parcours).

30' de présentation par projet (divisés équitablement entre les participants) suivie de questions.

Conseils pour la préparation de la soutenance au fond de cette page.

Avant la soutenance: remise de la présentation dans le moodle. - 24

avril, 15 et 22 mai : séances de travail supervisé

réunion avec le tuteur pour cadrer la mise en oeuvre. - 12

et 19 juin : soutenances

finales.

25' de présentation par projet (divisés équitablement entre les participants) suivie de questions. La présentation doit inclure une vidéo de demonstration technique de maximum 3 minutes.

Avant la soutenance: remise de la présentation dans le moodle. - 30 juin: remise du rapport

final, fichiers et vidéos pour la

démonstration (le tuteur et le responsable d'UE doivent

avoir contrôlé ce rapport et la vidéo de démonstration).

Utiliser les formulaires et liens dans le moodle

Liste des mini-projets

2025:

Rédaction et remise

des documents :

Pour vos rapports, vous devez impérativement suivre les consignes

de rédaction se trouvant dans les documents aux formats suivants :

- PResCnam-v3.doc, PResCnam-v3.rtf,

PResCnam-v3.odt,

- ResCnam-v1.tex (Latex source), avec le logo Cnam.

La procédure de remise de vos documents consiste à l'uploader

dans le moodle de l'UE sur lecnam.net.

- Format

obligatoire de l'unique fichier joint : PDF, non

compressé, non archivé et de taille inférieure à 8 Moctets

- Nom

du fichier joint respectant la syntaxe suivante :

- ProjetNumProj-NomEncad-NomCourtProjSansEspaces-RapInter.pdf (remplacer

les parties en rouge)

- ProjetNumProj-NomEncad-NomCourtProjSansEspaces-RapFinal.pdf (remplacer

les parties en rouge)

Le non respect

intégral de cette procédure invalidera la remise de votre document.

Toute communication par e-mail doit

respecter la syntaxe suivante :

- [RSX218] ProjetNumProj-RapInter

- [RSX218] ProjetNumProj-RapFinal

Conseils pour la

soutenance mi-parcours et finale (présentation orale + questions) :

- Consignes :

- respecter le temps imparti impératif

(présentation interrompue au dépassement du temps prévu)

- tous les participants doivent intervenir

à peu près le même temps sur des parties d'importance similaire pour le

projet (afin que chacun puisse montrer sa compréhension de ce qui a été

réalisé)

- répéter plusieurs fois avant la

présentation finale (pour vérifier la répartition des temps alloués à

chacun)

- faire une présentation vivante,

- ne pas lire ses notes (et ne pas

apprendre par coeur);

- avoir un discours clair (phrases

courtes) se rapportant à un fil conducteur;

- parler en face de l'auditoire et

montrer sur les transparents les points énnoncés.

- forme des transparents simples :

- style sobre (noir sur fond blanc

idéal) ;

- police sans-sérif,

droite, fonte de taille suffisante (texte le plus petit en 18pt) ;

- favoriser les figures pour les

explications ;

- pas de transitions annimées (pas d'animation sauf pour l'illustration

dynamique d'un mécanisme) ;

- pas de code ni de trace (sauf de

courts extraits si nécessaire à la compréhension).

- 10

à 15 transparents maximum. Exemple de plan :

- présentation du sujet

et des membres du groupe (1 transparent) ;

- contexte technologique (1 à 2

transparents) ;

- cahier des charges (1 transparent) ;

- analyse (2 à 3 transparents) ;

- développement réalisé en

précisant les difficultés surmonté et les résultats obtenus (4-7

transparents) ;

- courte vidéo de démonstration de

maximum 3 minutes ;

- bilan du projet (1 transparent).

- en annexe, si vous vous attendez

à certaines questions, vous pouvez prévoir des transparents

complémentaires pour illustrer vos réponses.

Évaluation :

Pour chaque personne, la note finale de l'U.E. se situera entre

0 et 20.

La note finale est composée de la manière suivante et peut être

individualisée par le tuteur et responsable d'UE.

- 5%

Note sur le cahier de charge et sa présentation.

- 35%

Note de rapport intermédiaire et soutenance à mi parcours.

- 60%

Note de rapport final, démonstration, livrables et soutenance finale.

Archives :

Bibliographie sur les

travaux effectués dans le cadre des projets RSX21x:

- T. Edet,

S. Secci, "Les

attaques DDoS n'ont qu'à bien se tenir avec DOTS

!", Multi-Systems & Internet Security Cookbook

(MISC), Vol. 119, Jan. 2022.

- F.

Joly Pottuz, S. Secci, "La

téléportation, de la fiction au SDN", Multi-Systems

& Internet Security Cookbook (MISC),

Vol. 114, Mars 2021.

- A. Diamanti, JM. Sanchez Vilchez, S. Secci, LSTM-based radiography for anomaly detection in softwarized infrastructures in Proc. of

32th Int. Teletraffic Conference

(ITC), Sept. 22-24, 2020, Osaka, Japan.

- W.

Berriche, F. Sailhan,

S. Secci, "Prise

en main du machine learning avec Splunk", Multi-Systems & Internet

Security Cookbook (MISC), Vol. 110,

Juillet 2020.

- F.

Joly Pottuz, S. Secci, "Attaques

par fabrication de liens dans le SDN", Multi-Systems

& Internet Security Cookbook (MISC),

Vol. 109, Mai 2019.

- F.

Joly Pottuz, G. Le Breton, S. Secci, "OpenStack et la gestion des vulnerabilités", Multi-Systems

& Internet Security Cookbook (MISC),

Vol. 107, Jan. 2020.

- S.

Secci et al., "Security

and Performance Comparison between

ONOS and ODL Controllers", ONF Informational Report, Sept. 2019.

- S.

Secci, "Quelques

vulnerabilités du SDN", Multi Internet

Security Cookbook (MISC), Vol. 100, Nov. 2018.